TÉLÉCHARGER AVEC I2P GRATUITEMENT

| Nom: | avec i2p |

| Format: | Fichier D'archive |

| Système d'exploitation: | Windows, Mac, Android, iOS |

| Licence: | Usage Personnel Seulement |

| Taille: | 65.64 MBytes |

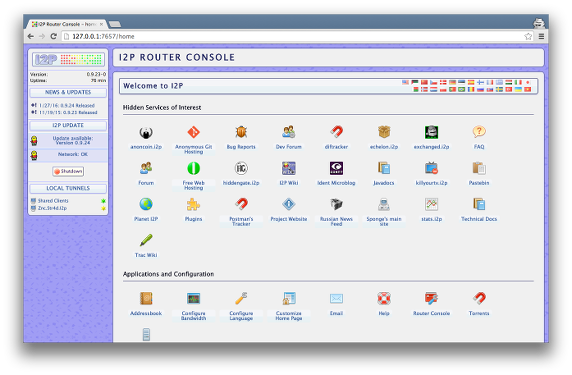

Dans la fenêtre Paramètres de connexioncliquer sur le cercle situé à côté du champ Configuration manuelle du mandataire. Pourquoi choisir i2p plutôt que Freenet? Du fait que la clef soit publiquela relation entre la clef et l'interface qui en est propriétaire n'est pas divulguée. La communication est chiffrée de bout en bout. How i2pd differs from original I2P implementation?

Sans cela I2P ne fonctionnera pas correctement. Un avertissement également, dont on se rend d'autant compte en utilisant une telle solution, est que les solutions telles i2p ne suffisent pas à elles seules à garantir votre anonymat. Avant d'envoyer le TunnelBuildMessagele créateur du tunnel chiffre ce message de deux façons successives.

Autre soucis, après 5h de lancement, il m'était encore difficile ou impossible d'afficher la plupart des sites i2p, seuls les principaux liés au service fonctionnaient, et encore. Par expl, il est loufoque:.

I2P [wiki:]

Impossible de partager les articles de votre blog par email. Site Retour au Portail Retour au Forum. Ce pair va ensuite contacter à son tour un autre pair en lui demandant d'être le maillon suivant de la chaîne de pairs formant le tunnel.

Elle est prête à être déchiffré par le destinataire. Il déchiffre cette fiche avec sa clé privé afin de récupérer la demande de participation au tunnel. Cela démarre le réseau I2P avec une fenêtre qui permet de le redémarrer plus facilement en cas de problème, ce qui est probable pendant la première phase de mise en route. J'avoue ne pas avoir testé k2p, mais résumons, I2P vous sera utile pour:.

Un tunnel peut donc avoir huit pairs maximum. L'I2P répond à la problématique du routage en essayant de ne pas compromettre l'anonymat, la qualité du réseau latence et débit et aux attaques de déni sur l'ensemble du réseau. I2P étant un logiciel multi-plateforme, il avce Java pour fonctionner. Dans sa conception, les développeurs prennent en compte les attaques et les répertorient pour assurer une protection des utilisateurs et le réseau pour éviter par exemple une surcharge des routeurs floodfills.

Un bref avis, impressions… Le sentiment général de ce qu'on nous présente, c'est que: Ensuite il crée une requête de demande TunnelBuildMessage qui transitera par les pairs sélectionnés avant de revenir au créateur avec les réponses de chacun.

I2P — Wikipédia

Je n'explique donc pas ces indisponibilités. La taille des Aved est choisie par celui qui le crée. La communication est chiffrée de bout en bout.

Un tunnelI2P ou autre, entraîne une limitation du débit et une augmentation de la latence. Il ne serait pas inutile de coupler i2p avec d'autres solutions de protection chiffrement du disque dur, ou autres… L'usage d'une distribution telle que Linux Tails est une piste de réponse à cette problématique.

Il est très complexe pour un attaquant de déterminer si les données vous étaient vraiment destinées ou si elles ne faisaient que transiter par vous.

Télécharger des torrents en étant anonyme avec I2P

À la fin les pairs floodfill partagent leur clé en interrogeant sans cesse la base et en faisant une copie des clés valides dans leur mémoire locale, ce qui produit un effet de changement de proximité des pairs i2o entre eux les pairs se rapprochent. Le paramétrage par défaut, notamment au niveau des Tunnels, est normalement correct et suffisant.

Les sites eep sont accessibles par des adresses. Vous commentez à l'aide de votre compte Twitter. Configuration du aevc web. Laisser un commentaire Annuler la réponse.

Quelques sites pour ii2p que la navigation fonctionne: Utiliser un outil anonyme n'est agec une garantie. Plus on alloue de la capacité au réseau I2P, plus il fonctionne correctement que ce soit pour soi-même ou pour les autres.

Télécharger

Il est possible de se connecter au salon i2p via le avfc i2p, c'est à dire anonymement. Il existe heureusement un module pour Firefox permettant de faire cette bascule automatiquement. Ce site utilise des cookies. Vous commentez à l'aide de votre i22p WordPress.

Comments

Post a Comment